بایگانیِ آوریل 2011

خوب، بد، زشت (انواع هکر)

نوشتهشده به وسیلهٔ SecureSys در مقاله, web security در 2011/04/28

7 نوع هکر وجود دارند. هر کدام انگیزه، روش و امکانات متفاوتی برای اقدام خود دارند:

کلاه سفید (White Hat): اینها هکرهای خوب هستند. انگیزه آنها بالا بردن امنیت سیستم های کامپیوتری است. هدف آنها خرابکاری نیست بلکه سازندگی است. آنها در پی یافتن نقصهای امنیتی سیستم هستند. این افراد اصولا مشاور امنیت سیستم/شبکه، برنامه نویس یا مهندس شبکه هستند. محل کار آنها در ساختمانهای تجاری است.

هکرهای دولتی: انگیزه اینها منافع دولت کشورشان است. هدف اینها کنترل فضای اینترنت به نفع دولت کشورشان است. دولتها به این نتیجه رسیده اند که ارتش سایبری واجب است. این هکرها منابع مالی و فنی نامحدود دارند و کارشان هدف قرار دادن شهروندان، شرکت ها و دولتهای کشورهای دیگر است.

هکرهای سیاسی (Hacktivist): انگیزه این هکرها رساندن پیام سیاسی یا اجتماعی خود به گوش دولتها و مردم است. آنها اهداف سیاسی دارند. امکانات آنها از طریق گروههای بشردوستانه، حزبهای رقیب و مدافعان آزادی و دمکراسی تامین میشود. گروه Anonymous یکی از معروفترین آنهاست.

هکرهای جاسوس: انگیزه آنها رضایت مشتریانشان است. این هکرها پول میگیرند و برای مشتری جاسوسی میکنند. هدفشان رخنه به شبکه و سیستم های کامپیوتری و بدست آوردن اطلاعات محرمانه است. بعضی شرکتها و دولت ها هکرها را استخدام میکنند تا اسناد و مدارک محرمانه را برای برتری اقتصادی یا نظامی از رقیبان خود سرقت کنند.

کلاه سیاه ها (Black Hat): انگیزه اینها خرابکاری است. هدفشان نفوذ به شبکه ها و کامیپوترهاست برای ویروسی کردن. کار اینها پیدا کردن راه رخنه به سیستم یا شبکه هست حال یا از طرق فنی یا از طریق فریب کاربران.

بچه هکرها (Script Kiddies): انگیزه اینها شهرت است. هکرهای تازه کاری هستند که با استفاده از برنامه های آماده که از روی اینترنت یا دوستانشان بدست می آورند، هک میکنند. آنها دانش عمیقی ندارند و فقط از ابزار بدون دانش عمیق استفاده میکنند. این عنوان، نوعی ناسزا برای کلاه سیاه هاست.

تروریست های سایبری: حوزه فعالیت این تروریستها اینترنت هست. هدف آنهاهرج ومرج و به هم ریختن زیرساخت اینترنت است. آنها ترس و وحشت در اینترنت می اندازند و این گروه خطرناک ترین نوع هکراست. امکان فنی این هکرها هم بالا است.

6 راه برای در امان ماندن از هکرها

1- از دانلود کردن برنامه های اجرایی و یا فایلها از سایتهای ناشناس و غیرقابل اعتماد مثل سایتهای torrent و سایتهای دانلود برنامه های قفل شکسته بپرهیزید.

2- یک فایروال روی کامپیوترتان نصب کنید تا سدی در مقابل برنامه های خرابکار روی کامپیوتر شما باشد.

3-ویروس یاب نصب کنید و مدام به روز کنید.

4-از سرزدن به سایتهای پورنو اجتناب کنید. این سایتها پر از برنامه های آلوده و ویروسی هستند.

5-از برنامه هایی که کلید و سریال برنامه های قفل شکسته تولید میکنند بپرهیزید. اکثر آنها آلوده هستند.

6-از باز کردن ایمیلهای مشکوک و اسپم، کلیک کردن روی لینکهای داخل آنها و باز کردن پیوست آنها بپرهیزید.

منبع: ZoneAlarm

به زودی برای سیر و سیاحت در اینترنت هم باید پاسپورت داشته باشید

نوشتهشده به وسیلهٔ SecureSys در مقاله, web security, Web Server Security, حریم خصوصی, رمز عبور در 2011/04/27

اخیرا موسسه استاندارد و فناوری آمریکا (NIST) با همکاری بخش خصوصی و دولتی پیشنهاد «طرح راهبردی ملی برای تشخیص هویت در فضای مجازی» (NSTIC) را داده است.

طبق این پیشنهاد هر کس میتواند یک گواهی هویت دیجیتالی قابل اعتماد داشته باشد که از آن برای اثبات هویت خود استفاده کند. این گواهی توسط موسسات خصوصی و دولتی صادر میشود و در حال حاضر اختیاری است و اجباری نیست. این گواهی هویت دیجیتالی (پاسپورت در اینترنت) میتواند بصورت برنامه ای بر روی موبایل شما یا کارت هوشمند یا وسایل الکترونیکی دیگر ذخیره شود و موقع درخواست سایتهایی که آن را پشتیبانی میکنند برای اثبات هویت ارائه دهید.

مزایای این طرح طبق نظر پیشنهاد دهندگان:

1) این طرح میتواند جایگزین خوبی برای پسوردها باشد. یعنی وقتی فردی میخواهد به بانک خود بر روی اینترنت وصل شود، دیگر نیاز نیست که با ارائه پسورد هویت خود را اثبات کند، بلکه این «گواهی هویت دیجیتالی» ثابت میکند که فرد وصل شده به بانک خود اوست و فرد دیگری نیست. پسوردها مشکلهای فراوانی دارند. افراد پسوردها را فراموش میکنند یا یک پسورد را برای چند سایت مختلف انتخاب میکنند و یا پسوردهای ساده که قابل حدس زدن هستند انتخاب میکنند و نیز مشکلات دیگر.

2) افزایش سرعت برای ورود به سایتهایی که نیاز به پسورد دارند؛ راحت تر شدن کار کاربر و رفع مشکلات مربوط به پسورد.

3) ارائه خدمات بیشتر اینترنتی و تجارت اینترنتی که در حال حاضر امکان آن نیست و نیاز به حضور فیزیکی فرد برای اثبات هویت است.

از دید منتقدان، معایب طرح عبارتند از:

1) اگر چه این طرح الان اختیاری است ولی با توجه به اینکه بر روی این طرح سرمایه گذاری شده است و شرکت های بزرگ اینترنتی را تشویق به پیوستن به این طرح میکنند، به مرور زمان این طرح بطور طبیعی اجباری میشود. وقتی اکثر سرویس های اینترنتی از شما این پاسپورت دیجیتال را سوال کنند، داشتن این پاسپورت دیچیتال یک الزام است تا یک اختیار.

2) همانطور که پاسپورت برای کنترل ورود و خروج افراد است، از این سرویس هم میتوان برای کنترل بازدید کنندگان اینترنت استفاده شود. در حال حاضر هم سایتهایی مثل hulu.com که سریالها و برنامه های تلویزیونی آمریکا را پخش میکند به کاربرانی که IP آنها نشان میدهد از خارج آمریکا هستند اجازه پخش نمیدهد. هرچند که با تغییر IP میتوان به این فیلمها دسترسی داشت ولی با این پاسپورت جدید دیگر کار راحتی نیست. این به سود شرکت های تجاری است ولی هزینه بر برای کابران می باشد.

3) مشابه این تکنیک برای سرورها در حال حاضر وجود دارد که همان گواهی دیجیتال است. یکی از این مشکلات دسترسی هکرها به سرورها و صدور گواهینامه دیجیتال جعلی است که چندین بار تا به حال اتفاق افتاده است. بنابراین خطر صدور مدارک هویت دیجیتالی بطور غیرمجاز نیز هست.

4) حریم خصوصی افراد ممکن است به خطر بیافتد. برای حفظ حریم خصوصی در این طرح عنوان شده که شرکتهایی که از این تکنولوژی استفاده میکنند متعهد میگردند که اطلاعات کاربران را با هم به اشتراک نگذارند و تکنیکی بکار میرود تا کسی نتواند با رد گیری کاربران در سایتهای مختلف حریم خصوصی آنها را نقض کند. ولی منتقدان معتقدند با وجود این شناسه های هویت دیجیتال، افرادی مانند فعالین سیاسی و مخالفین دولت و شرکتهای بزرگ کمتر میتوانند آزادانه به انتقاد و افشاگری علیه سیاستهای دولتها بپردازند.

منبع:

-فیلمی در یوتیوب که طرح را مختصرا توضیح میدهد. (مدت فیلم 2 دقیقه)

گوگل امنیت مرکز ذخیره داده های خود را به رخ میکشد

نوشتهشده به وسیلهٔ SecureSys در Data center security, اخبار در 2011/04/26

گوگل امروز (22 آوریل 2011) ویدئویی منتشر کرد که امنیت مرکز ذخیره داده ها (Data Center) و حفاظت از داده ها را در شرکت خود نمایش میدهد. گوگل مکانیزمهای مختلف و چند لایه برای امنیت فیزیکی ساختمانهای مرکز داده ها و همچنین داده های ذخیره شده روی سرورها بکار میبرد.

مکانیزمها بطور خلاصه عبارتند از:

1) حراست فیزیکی قوی با کنترل ورود و خروج به محوطه و ساختمانها و حصارکشی اطراف محوطه مرکز داده ها

2) حضور 24 ساعته کارکنان حراست در محل مرکز داده ها

3) کنترل دسترسی به ساختمانها و سرورها با استفاده از کارت شناسایی و همچنین اسکن مردمک چشم

4) همکاری و هماهنگی با پلیس محلی برای کمک در موارد لازم

5) مانیتورینگ با ویدئو های مدار بسته و ویدئوهای تشخیص گرما برای تشخیص حضور افراد در جاهایی که دید ندارد یا در شب

6) ذخیره امن داده ها بر روی دیسک ها

7) پشتبان گرفتن از داده ها و ذخیره کپی های مختلف داده ها

8) نابود کردن دیسک های سخت که از کار می افتند

9) تشخیص آتش سوزی و حریق و واکنش سریع

و همچنین گوگل ادعا میکند موارد دیگری نیز برای حفاظت بکار میبرد که افشا نمیکند.

فیلم زیر را در یوتیوب ببینید که موارد بالا را نشان میدهد. مدت فیلم 7 دقیقه

مواظب باشید به جای دیدن فیلم، از شما فیلم گرفته نشود!

نوشتهشده به وسیلهٔ SecureSys در clickjacking, مقاله, web security در 2011/04/24

به وب سایتی میروید که شما را تحریک به دیدن فیلمی میکند و از شما میخواهد که برای دیدن فیلم روی دکمه Play کلیک کنید. شما کلیک میکنید و ناخواسته بدون اینکه بدانید بر اثر این کلیک وب کم تان را روشن کرده اید تا آنها شما را ببینند. این تکنیک را کلیک دزدی (clickjacking) گویند. خرابکارها از این حقه در موارد دیگری هم استفاده کرده اند. مثلا شما بدون اطلاع روی تبلیغات کلیک میکنید. یا در فیس بوک جایی را کلیک میکنید و بدون اطلاع شما یک برنامه خرابکارانه نصب میشود. یا بدون اطلاع با کلیک مشترک Twitter کسی میشوید. خلاصه هر کاری که نیاز به یک کلیک از شما برای تایید داشته باشد، از این حقه استفاده میشود.

ولی این حقه چگونه پیاده میشود؟

در وبسایتهایی که کلیک دزدی میشود، دو صفحه روی هم قرارداده شده ولی کاربر نمیتواند صفحه رویی را ببیند چون شفاف (Transparent) است. شما فکر میکنید یک صفحه هست و روی محل گفته شده کلیک میکنید ولی در حقیقت شما روی صفحه شفافی که نمیبینید کلیک میکنید.

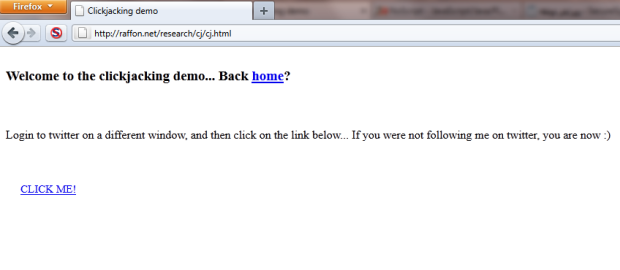

برای توضیح بیشتر به عکس زیر توجه کنید که از سایتی که کلیک دزدی میکند گرفته شده. هیچ چیز مشکوکی در آن نیست. (ظاهرا، بدون چشم مسلح!)

وقتی کد این صفحه را بررسی میکنید میبینید که یک iframe وجود دارد که (opacity=0) یعنی یک صفحه شفاف از دید شما که با کلیک روی CLICK ME! شما در حقیقت روی iframe کلیک میکنید که یک اسکریپ اجرا میشود و شما را مشترک Tweeter صاحب این وبسایت میکند.

وقتی کد این صفحه را بررسی میکنید میبینید که یک iframe وجود دارد که (opacity=0) یعنی یک صفحه شفاف از دید شما که با کلیک روی CLICK ME! شما در حقیقت روی iframe کلیک میکنید که یک اسکریپ اجرا میشود و شما را مشترک Tweeter صاحب این وبسایت میکند.

چنانچه متوجه شده اید، این تکنیک خطرناکی است. حتی حرفه ای ها هم نمیتوانند این خرابکاری را به سادگی در وبسایتی تشخیص دهند. مگر اینکه هر صفحه را که باز میکنید، کد آن صفحه را بررسی کنید که آیا iframe با opacity=0 وجود دارد یا نه که کار آسانی نیست.

راه حل:

در مرورگر فایرفاکس افزونه NoScript را نصب کنید. این افزونه از اجرای خودکار اسکریپ هاجلوگیری میکند و شما میتوانید انتخاب کنید که چه وبسایتهایی میتوانند اسکریپت اجرا کنند. این افزونه شما را در مقابل کلیک دزدی نیز حفاظت میکند.

بعد از نصب NoScript به این وبسایت بروید و ببینید که چگونه جلو کلیک دزدی گرفته میشود.

برای مرورگر کروم هم افزونه (Extension) با نام NoScript هست. آنرا نصب کنید. برای نصب افزونه در کروم به منوی options (علامت آچار در سمت راست پنجره) رفته و در آنجا Tools -> Extensions و سپس در بین افزونه ها دنبال NoScript بگردید و نصب کنید.

برای Internet Explorer و Safari این صفحه با تصویر نشان داده است.

منابع:

برای مطالعه بیشتر در مورد روشن کردن وبکم این وبسایت را بخوانید

چند ویدئو هم در یوتیوب برای نمایش نحوه پیاده سازی کلیک دزدی هست

کمپین برای فراگیرشدن Https یا (HTTPS Now)

نوشتهشده به وسیلهٔ SecureSys در https, مقاله, محصولات امنیتی, Web Server Security, اخبار در 2011/04/21

دو سازمان EFF و Access فعال در زمینه آزادی در فضای مجازی، کمپین بین المللی (HTTPS Now) را شروع کرده اند تا مرور در اینترنت را امن تر کنند. آنها میخواهند که ساکنان اینترنت را تشویق به استفاده از https و یادگیری بیشتر درمورد آن کنند. این دو سازمان برای اولین قدم در این کمپین از ساکنان اینترنت میخواهند که افزونه HTTPS Everywhere را برای مرورگر فایرفاکس نصب کنند. (فعلا فقط این افزونه برای فایرفاکس موجود است و نه برای مرورگرهای دیگر مثل (Chrome، Internet Explorer,Opera, …). اگر چه با وجود https امنیت تضمین نمیشود ولی برای امنیت ارتباط کاربر با یک وب سایت این پروتکل حداقل پیش نیاز است.

https پروتکلی است امن کردن ارتباط بین کامیپوتر شما و وبسایتی که میخواهید بازدید کنید. منظور از امن بودن این است که:

1) شما مطمئن هستید که به وبسایت مورد نظرتان وصل شده اید و نه وبسایت دیگری که خود را به جای وبسایت مورد نظر شما جا زده است تا اطلاعاتی که شما میفرستید را بدزد. مثلا اگر میخواهید به http://www.facebook.com وصل شوید ممکن است سایتی مثل http://www.fasebook.com با ظاهری مثل فیس بوک اصل شما را گول بزند تا رمز عبور شما را بدست آورد.

2) تمام اطلاعات رد و بدل شده بین شما و وبسایت رمز شده هستند. مثلا اگر به جای https://www.gmail.com به نسخه غیر امن شده یعنی http://www.gmail.com وصل شوید، تمام اطلاعاتی که بین کامپیوتر شما و ویسایت gmail.com رد و بدل میشود توسط کسانی که به ارتباط اینترنتی شما دسترسی دارند(مثلا ISP ها که اطلاعات شما را دست به دست میفرستند تا به سرور gmail برسد) قابل رویت است. اطلاعات رد و بدل شده شامل رمز عبور، ایمیلهای ارسالی، دریافتی میباشد. اگر به جای http از https استفاده کنید، نام کاربری و کلمه رمز و بقیه اطلاعاتی که به gmail میفرستید یا دریافت میکنید، رمز شده است و کسی نمیتواند آنها را بخواند.

شما نمیتوانید با همه وبسایت ها با https وصل شوید. وبسایت مورد نظر شما باید این پروتکل را بر روی سرورهای خود نصب کرده باشد. هدف از این کمپین هم تشویق وبسایت ها برای نصب و فراگیر شدن https بر روی سرورها است. در عین حال بسیاری از وبسایت های معروف مثل twitter.com, facebook.com,gmail.com,google.com, wikipedia.org,wordpress.org, blogspot.com از این پروتکل حمایت میکنند. مسئله دیگر اینست که اگر وبسایتی به شما اجازه اتصال با https را بدهد به این معنا نیست که شما بصورت خودکار با https متصل میشوید بلکه شا باید به جای وارد کردن آدرس بصورت http:// بصورت https:// وارد کنید تا از ارتباط امن برخوردار باشید.

حال اگر شما فراموش کردید که https بجای http وارد کنید؟ این افزونه https Everywhere که اینجا معرفی شد برای کمک به این مشکل است. شما اگر فراموش کنید و آدرس را http وارد کنید، با شرط که وبسایت https هم حمایت میکند، این افزونه بطور خودکار آدرس را به https تغییر میدهد تا ارتباط شما امن باشد.

نحوه نصب Https Everywhere

1) مطمئن شوید که آخرین نسخه مرورگر Firefox بر روی کامپیوترتان نصب است. آنرا اجرا کنید (اگر الان در حال خواندن این مطالب با مرورگر دیگری هستید) و ادامه مراحل را از داخل Firefox ادامه دهید.

2) به آدرس https://www.eff.org/https-everywhere بروید تا این افزونه از وبسایت اصلیش دانلود کنید. (همیشه نرم افزارها و افزونه ها را از سایت اصلی که تولید کننده بودن دانلود کنید که آلوده نباشند)

3) بر روی آیکون آبی بزرگ که نوشته ENCRYPT THE WEB: INSTALL HTTPS Everywhere کلیک کنید تا افزونه دانلود و نصب شود (دقت کنید که اگر در فایرفاکس نباشید بطورخودکار شروع به نصب نمیکند)

4) بعد از نصب، از فایرفاکس خارج شده ودوباره آنرا اجرا کنید.

5) شما میتوانید انتخاب کنید که چه وبسایتهایی را حتما با https وصل شود. برای اینکار روی Options کلیک کنید.

6) در پنجره ای که باز میشود وبسایتهای مورد نظر را انتخاب کنید.

7) اگر وبسایت مورد علاقه شما در لیست این وبسایتها نیست، شما میتوانید آنرا به لیست اضافه کنید.

مثلا سایت بالاترین به شما اجازه اتصال با https را میدهد ولی بطور پیش فرض توسط افزونه https Everywhere شناخته شده نیست. برای همین مراحل بعد را برای اضافه کردن سایت بالاترین به لیست انجام دهید.

1) از این آدرس (https://gitweb.torproject.org/https-everywhere.git/tree/HEAD:/src/chrome/content/rules) وبسایت مورد نظر خود را پیدا کنید. در مثال ما دنبال balatarin.com بگردید.

2) بعد از پیدا کردن نام وبسایت مورد نظرتان، روی نام وبسایت راست کرده و save link as … را انتخاب کنید تا فایلی با پسوند xml دانلود کنید. در مثال ما فایل balatarin.xml را دانلود کنید. بخاطر داشته باشید که فایل را در کجا ذخیره میکنید! درقدم بعد نیاز است.

3) حال باید فایل دانلود شده را در فولدر HTTPSEverywhereUserRules/ که در فولدر Profile Directory است کپی کنید. (برای پیدا کردن محل Profile Directory این آدرس را مطالعه کنید)

4) از فایرفاکس خارج شده و دوباره اجرا کنید.

5) بعد از اجرا آزمایش کنید که اگر balatarin.com را در آدرس وارد کنید آیا تبدیل به https://www.balatarin.com میشود یا نه!

حتما این افزونه https Everywhere را نصب کنید تا امنیت بیشتری در اینترنت داشته باشید. (البته سرعت مرور اینترنت شما کمی افت میکند ولی این بهایی است که برای امنیت بیشتر میدهید)

اگر سوال یا نظری در مورد این مطلب دارید لطفا در بخش نظرات بنویسید.

3 مشکل امنیتی در گوگل کروم، به روز کنید!

گوگل امروز (15 آوریل) نسخه جدید کروم 10.0.648.205 را منتشر کرد. فرق این نسخه از نسخه 10.0.648.204 در رفع 3 حفره امنیتی است. همه این حفره ها مشکل امنیتی جدی داشته اند.

هکرها میتوانند با استفاده از این حفره ها، از محدوده «زمین ماسه بازی (Sandbox)» خارج شده و کنترل سیستم عامل کاربر را بدست بگیرند. در نسخه جدید، Flash Player plug-in جدید با رفع مشکل امنیتی هم گنجانده شده است.

«زمین ماسه بازی» (sandbox) تکنیکی است که گوگل برای بالا بردن امنیت مرورگر کروم خود استفاده کرده است. همانطور که بچه ها را در زمین ماسه بازی آزاد میگذارند که در آنجا بازی کنند ولی بیرون از آن نمیتوانند بیایند و با خود ماسه و شن را همه جا پخش کنند؛ این تکنیک کدهای خرابکارانه را در محدوده مشخص اجرا میکند و اجازه نمیدهد که به بیرون از این محدوده دسترسی پیدا کنند و به سیستم عامل کاربر دسترسی پیدا کرده و خرابکاری کنند.

در این مکانیزم امنیتی برای اجرای برنامه داخل صفحات وب، یک محیط محدود در نظر گرفته میشود. اگریک مهاجم قادر به سوء استفاده از مرورگر برای اجرای برنامه خرابکارانه خود باشد، مکانیزیم «زمین ماسه بازی» از آسیب این کد به سیستم جلوگیری میکند. اگر کدی در وبسایتی خرابکارانه است و شما با مرورگرتان به آن سایت مراجعه کردید، این مکانیزم امنیتی به کد خرابکار اجازه نمیده که به فایلهای شما دسترسی داشته باشه یا کنترل سیستم عامل کامیپوتر شما را بدست بگیره.

این تکنیک، ایده آل گوگل بوده هر چند حفره هایی که حالا برطرف کرده به کد خرابکار اجازه میداده که از «زمین ماسه بازی» بیرون برود و همه جا را پر از ماسه کند!

سرورهای WordPress هک شده اند

نوشتهشده به وسیلهٔ SecureSys در Web Server Security, اخبار, رمز عبور در 2011/04/13

امروز (13 آوریل) سرورهای شرکت Automattic که WordPress یکی از محصولات آنهاست، تحت حمله بوده است و هکرها به سرورهای این شرکت دسترسی کامل پیدا کرده اند. مسئولان شرکت در حال بررسی و کسب اطلاعات بیشتر برای پیدا کردن سرنخ و رد پای هکرها هستند تا اطلاعات بیشتر در این زمینه منتشر کنند. اگرچه اکثر کد برنامه های آنها باز هست و محرمانه نیست ولی بخشهای محرمانه ای وجود دارد که ممکن است به دست هکرها افتاده باشد.

توصیه مسئولان وردپرس این است که:

1- پسوردهای قوی انتخاب کنید

2-از یک پسورد در چند سایت مختلف استفاده نکنید.

همین الان پسوردهای قوی انتخاب کرده و پسوردهای مختلف برای وبلاگ خود و ایمیل و دیگر اکانت ها انتخاب کنید.

هک شرکت های بزرگ امنیت اطلاعات (مورد Barracuda)

نوشتهشده به وسیلهٔ SecureSys در SQL injection, Web Server Security, اخبار در 2011/04/12

شرکت آمریکایی Barracuda، متخصص در زمینه امنیت کامپیوتری، شنبه گذشته (9 آوریل) مورد حمله هکرها قرار گرفته و داده های مشتریان و کارکنان شرکت به سرقت رفته است. هکرها برای اثبات موفقیت خود، بخشی از پایگاه داده سرقت کرده را منتشر کرده اند. Barracuda مانند شرکت های HBGary، Comodo و RSA شرکتی است که متخصص امن کردن سیستم های کامپیوتری است و حالا خود مورد حمله موفقیت آمیز هکرها قرار گرفته است. این شرکت متخصص در امنیت نرم افزار سرور و وب میباشد که مدعی است «پیشرو در امنیت ایمیل و سرورهای وب در سطح جهان میباشد». به نظر می رسد که شرکت های امنیتی تبدیل به یک هدف بخصوص جذاب برای هکرها شده اند.

هکرها برای حمله، موفق به بهره برداری از یک حفره امنیتی در یک اسکریپت PHP از طریق تکنیک SQL injection شده اند. اطلاعات به سرقت رفته شامل نام و آدرس ایمیل، و همچنین کلمه عبور تغییر یافته (Hashed) میباشند. البته کلمات عبور چون بصورت متن ساده نیستند، خیلی ساده قابل استفاده توسط هکرها نیستند.

این شرکت می گوید که وب سایتش توسط فایروال تولیدی خودش محافظت میشود، اما این فایروال برای نگهداری و تعمیر شب قبل از حمله فعال نبوده است. مهاجمان برای دو ساعت سرور را مورد بررسی قرار دادند و در نهایت کد آسیب پذیر را کشف کردند.

Google StreetView و مشکل حریم خصوصی

نوشتهشده به وسیلهٔ SecureSys در مقاله, حریم خصوصی در 2011/04/06

Google Street View یکی از محصولات شرکت گوگل است که به کاربران اجازه جستجو روی نقشه در تمام کشورها و دیدن تصاویر نقاط مختلف در آن مکانها را میدهد. برای جمع آوری این عکسها گوگل اتومبیلی را مجهز به دوربین کرده که مدام در مسیر حرکت خود عکس گرفته و این عکسها بعدا در این نرم افزار تنظیم و برای استفاده کاربران مهیا میگردند.

نکته جنجالی در این نرم افزار بحث حریم خصوصی است. تعریف حریم خصوصی این است که افراد بر اطلاعات شخصی که آنها را در جمع قابل شناسایی میکند، کنترل داشته باشند. یعنی اینکه اگر فردی توسط ماشین گوگل در حالی که در خیابان در حال عبور است تصویر برداری شد و این فرد در عکس قابل شناسایی است، این فرد حق داشته باشد که انتخاب کند که تصویرش در معرض عموم باشد یا خیر. برای حفظ حریم خصوصی گوگل بطور خودکار تصویر افراد و پلاک ماشینها را تار میکند تا قابل شناسایی نباشند.

اخیرا بعضی کشورها مثل سوییس این حد تار کردن عکس ها را کافی ندانسته و خواستار غیرقابل شناسایی کردن بیشتر شده اند. مقامات سوییس معتقدند که در مکانهایی مثل محل اقامت زنان بی سرپرست، زندانها، مراکز بازپروری معتادان، مدارس، دادگاهها، بیمارستانها باید موارد حریم خصوصی بیشتر رعایت شود و افراد حاضر در تصویر اصلا قابل شناسایی نباشند چون مسلما افراد دوست ندارند کسی آنها را در حال تردد در این مکانها ببیند.